2019 Archive

- ⬅ All articles

- 🗂 Categories

- 🔖 ftp (1)

- 🔖 infrastructure (3)

- 🔖 privacy (1)

- 🔖 compliance (1)

- 🔖 client-side (1)

- 🔖 general (84)

- 🔖 blog (6)

- 🔖 press (2)

- 🔖 australia (1)

- 🔖 client (17)

- 🔖 release (81)

- 🔖 article (14)

- 🔖 security (24)

- 🔖 server (19)

- 🗄 Archive

- 📌 2001 (3)

- 📌 2005 (1)

- 📌 2006 (1)

- 📌 2007 (1)

- 📌 2008 (1)

- 📌 2012 (1)

- 📌 2013 (3)

- 📌 2014 (13)

- 📌 2015 (20)

- 📌 2016 (23)

- 📌 2017 (14)

- 📌 2018 (38)

- 📌 2019 (17)

SFTPPlus Version 3.52.0

Tue 17 December 2019 | general release

Wir kündigen das Release der neuesten Version von SFTPPlus 3.52.0 an.

Neue Eigenschaften

- Sie können jetzt eine Umleitung-URL für alle an dem Let's Encrypt HTTP-Ressourcen Dienst gestellten Anforderungen, die nicht mit den ACME-Gültigkeitsanforderungen übereinstimmen, konfigurieren. Dies können Sie dazu benutzen, um die Funktionalität von dem HTTP zum HTTPS Umleitungsdienst mit dem Let's Encrypt-Client-Validator zu kombinieren. [#5352-1]

- Ein neuer HTTP-Weiterleitungsdienst ist verfügbar, mit dem HTTP-Anforderungen an einem HTTPS-Dateiübertragungsdienst umgeleitet werden können. [server-side] [http] [#5352]

- Der FTP / FTPS-Client wird die vom Server PASV-Befehl zurückgeschickte IP-Adresse ignorieren und immer die gleiche IP-Adresse sowohl für die Steuerung als auch für die Datenkanäle verwenden. [client-side] [ftp] [# 5362]

Fehlerkorrekturen

- Die Let's Encrypt Ressource wird nun im Local Manager hervorheben, dass ein Neustart erforderlich ist, nachdem die Adresse und die Portkonfiguration geändert wurden. [server-side] [# 5352]

- Beim Upgrade wird der vorhandene Windows-Dienst nicht mehr zurückgesetzt und das konfigurierte Windows-Dienstkonto wird zwischen den Installationen beibehalten. Dieser Defekt wurde in SFTPPlus 3.50.0 eingeführt. [windows] [#5358]

Überprüfen Sie hier die vollen Releaseinformationen.

HTTPS, FTPS, und SFTP mit Docker und OpenShift

Mon 18 November 2019 | blog

Seit einiger Zeit unterhalten wir ein MIT-lizenziertes GitHub-Repository, um die Erstellung und Ausführung von SFTPPlus Docker-Instanzen zu vereinfachen.

Falls Sie bereits Kunde bei uns sind oder auch, wenn Sie gerade SFTPPlus auswerten, ziehen Sie unser GitHub-Repository Klone heran und befolgen Sie die Anweisungen zum Ausführen einer SFTPPlus-Instanz in Docker.

Um Ihnen zu helfen, leichter eine Version von SFTPPlus in Docker auszuprobieren, freuen wir uns, die Schaffung eines SFTPPlus Docker Hub repo bekannt zu geben.

Sie können jetzt einfach von Docker Hub aus auf unser neuestes 3.44.0 Test-Image für Red Hat Enterprise Linux 7.0 / CentOS 7.0 (oder andere kompatible Betriebssysteme) mit einem einzigen Befehl zugreifen:

docker pull proatria/sftpplus-trial:3.44.0-centos7

Auf diese Weise können Sie einen dockerisierten FTPS- und SFTP-Server mit minimaler Anstrengung auswerten.

Das Docker Hub Repository enthält nur die Evaluierungsversion. Für den produktiven Einsatz möchten Sie höchstwahrscheinlich die Konfiguration ändern, um Ihre Anforderungen zu erfüllen.

Um Ihr eigenes Docker Image zu erstellen, überprüfen Sie die Skripte und Anweisungen, die, zum Erstellen des Evaluierungsimages, in unserer vorhin genannten GitHub repo verwendet wurden.

Ähnliche Befehle können verwendet werden, um das Debian Linux 8 Image, welches per Push auf Docker Hub übertragen wurde, zu verteilen:

proatria/sftpplus-trial:3.44.0-debian8

Um ein Docker-Image mit minimaler Festplattengröße anzubieten, umfasst unser Docker Hub Repository auch Alpine Linux, eine Distribution für "Power-User, die Sicherheit, Einfachheit und Ressourceneffizienz schätzen". Um das Alpine Linux 3.7 Image zu bekommen, verwenden Sie:

proatria/sftpplus-trial:3.44.0-alpine37

Unser Dockerfile und die daraus abgeleiteten Bilder erfordern es nicht, dass der Prozess als `` root`` innerhalb des Containers ausgrführt wird. Daher können Sie sie auch mit einem einzigen Befehl in OpenShift bereitstellen:

oc new-app proatria/sftpplus-trial:3.44.0-centos7

Ein Benutzerhandbuch zum Bereitstellen von SFTPPlus auf Docker Container ist auf Docker documentation page verfügbar.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.

SFTPPlus Release 3.51.0

Mon 04 November 2019 | general release

Wir kündigen das Release der neuesten Version von SFTPPlus 3.51.0 an.

Neue Eigenschaften

- Es ist jetzt möglich, HTTP-POST-Ereignishandler und HTTP Authentifizierungsmethoden mit mehreren URLs zu konfigurieren, die als Fallback fungieren. [# 1788]

- Sie können jetzt Dateiübertragungen konfigurieren, um Quelldateien zu ignorieren, die älter als eine bestimmte Zeit sind. [clientseitig] [# 5081]

- SFTP- und SCP-Protokolle unterstützen jetzt den hmac-sha2-512 MAC-Algorithmus. [sftp][scp] [#5313-1]

- SFTP- und SCP-Protokolle unterstützen jetzt die diffie-hellman-group14-sha256, diffie-hellman-group15-sha512, diffie-hellman-group16-sha512, diffie-hellman-group18-sha512 und diffie-hellman-group18-sha512 Schlüsselaustausch Algorithmen gemäß RFC-8268. [sftp] [scp] [# 5313]

- Sie können jetzt einen Aufbewahrungszeitraum für die archivierten Dateien eines Transfers konfigurieren. Ältere Dateien aus dem Archivordner werden von SFTPPlus automatisch entfernt. [clientseitig] [# 5314]

- Die SFTPPlus Globbing Ausdrücke unterstützen jetzt die Definition mehrerer Muster in einem logischer Disjunktionsausdruck OR unter Verwendung des vertikalen Strichzeichens |. [# 5316]

- Der Fingerabdruck des Remote-SSH-Servers kann jetzt auch als SHA1, SHA256, öffentlicher SSH-Schlüssel oder ein X.509-SSL / TLS-Zertifikat definiert werden. MD5 Fingerabdrücke sind weiterhin unterstützt. [clientseitig] [sftp] [# 5327-1]

- Alpine Linux 3.10 auf X86_64 ist jetzt eine unterstützte Plattform. [# 5282]

- Die gebündelten OpenSSL-Bibliotheken unter Windows, Generic Linux und OS X, wurden auf die neueste Version aktualisiert

Fehlerbehebung

- Die Konfigurationsoption "ignore_create_permissions" wird es jetzt auslassen, Attribute festzulegen, wenn eine Datei erstellt wird. In früheren Versionen wurden Attribute nur für Ordner ignoriert. [serverseitig] [sftp] [# 1741]

- Der HTTP CONNECT-Proxy funktioniert jetzt mit HTTP-Endpunkten. In früheren Versionen funktionierte es nur mit HTTPS-Endpunkten. [# 1788]

- Übertragungen mit einem WebDAV-Speicherort als Quelle schlagen nicht mehr fehl, wenn der WebDAV Server eine "302 FOUND" Antwort gibt. Die Antwort wird jetzt ignoriert und als vorübergehender Fehler angesehen. [clientseitig] [webdav] [sharepoint] [# 5300], [# 5309]

- Der Ereignishandler des File Dispatcher kann jetzt Ereignisse mit mehr als 2 zugehörige Pfade behandeln. In früheren Versionen wurden nur der erste und der letzte Pfad für ein Ereignis behandelt. [#5317-1]

Abschreibungen und Entfernungen

- Die ssh_server_fingerprint Konfigurationsoption wurde durch eine neue ssh_server_identity Option in neuen Konfigurationen ersetzt.

- Die ssh_server_fingerprint Option wird weiterhin für Abwärtskompatibilität mit älteren Konfigurationen akzeptiert. [clientseitig] [sftp] [# 5327]

- Die Unterstützung für Alpine Linux 3.7 auf X86_64 wurde entfernt. [# 5282]

- Der Support für Ubuntu Linux 14.04 LTS auf X86_64 wurde entfernt. Bitte versuchen Sie das generische Linux-Paket, wenn Sie diese Version von Ubuntu Linux noch verwenden. [#5312]

Sie können die vollen Releaseinformationen hier überprüfen.

Faster GDPR compliance with SFTPPlus MFT

Thu 12 September 2019 | press blog

Im April 2016 verabschiedeten das Europäische Parlament und der Rat ein neues Gesetz, das ab Mai 2018 das alte Gesetz zum Schutz personenbezogener Daten für Einwohner der Europäischen Union (EU) und des Europäischen Wirtschaftsraums (EWR) ersetzt. Die neue Verordnung heißt Datenschutz-Grundverordnung (DSGVO).

Mit der neuen Gesetzgebung sollen die personenbezogenen Daten der EU und EWR Einwohner geschützt werden, indem sie den Organisationen, die die Daten innerhalb oder außerhalb Europas bewahren oder verarbeiten, Regeln auferlegen. Unternehmen aus dem Vereinigten Königreich sind auch betroffen (auch nach dem Brexit). Im Falle eines Verstoßes umfassen die Sanktionen Mahnungen und können auch zu hohen Bußgeldern führen.

Das SFTPPlus-Team bietet Dienstleistungen für Kunden aus der EU, dem EWR und dem Rest der Welt. In diesem Artikel möchten wir Ihnen mitteilen und erläutern, wie die neuen Gesetze die Dateiaustauschvorgänge in einem Unternehmen beeinflussen und wie SFTPPlus MFT unseren Kunden hilft, die Vorschriften einzuhalten.

Die Datenschutz-Grundverordnung und Dateiübertragungen

Zu den in der Verordnung beschriebenen und die Datenübertragungsvorgänge betreffenden Schlüsselbereiche gehören:

- Datenübertragbarkeit und die Bedeutung offener Standards, um Compliance zu erreichen.

- Datenschutz, Speicherung und Verschlüsselung der übrigen Daten.

- Authentifizierung und Datenzugriffskontrolle sowie Zweck der Audit Protokollierung.

Sehen wir uns Schritt für Schritt die oben aufgelisteten Informationen an und erläutern, wie genau SFTPPlus MFT funktioniert. Client und Server befassen sich mit den technischen Bereichen der DSGVO-Konformität.

Datenübertragbarkeit

Artikel 20 der DSGVO befasst sich mit Fragen der Datenübertragbarkeit und der Bedeutung des Zugangs zu den eigenen Daten. Die Dateiübertragungstechnologie sollte keine Einschränkungen beinhalten oder Anforderungen an das Format der Daten oder den Zugang zu Diensten, die solche Daten bereitstellen.

SFTPPlus MFT wurde entwickelt, um die Bedenken hinsichtlich der Datenübertragbarkeit auszuräumen. Unser Produkt verwendet offene und standardmäßige Dateiübertragungsprotokolle wie SFTP, FTPS und HTTP (S). Alle Daten, die über eine Verbindung mit diesen Protokollen gesendet werden, werden zuerst mit öffentlichen und privaten kryptografischen Schlüsseln verschlüsselt. Die Sicherheitsebene kümmert sich um die gesamte zwischen Ihrem Computer und SFTPPlus ausgetauschte Kommunikation.

Die offene und standardmäßige Technologie respektiert die DSGVO Anforderungen und garantiert die langfristige Unterstützung und konsequente Integration in die bestehende Infrastruktur. Durch das Verwenden der SFTPPlus MFT Web-Schnittstelle kann man mehrere Dienste innerhalb derselben Installation aktivieren oder deaktivieren, bei der die Endbenutzer von einem benutzerfreundlichen Webportal zum Herunterladen und Hochladen von Dateien direkt von ihrem Browser oder Handy profitieren.

Datenschutz und Verarbeitungssicherheit

Der Datenschutz durch Technikgestaltung und durch Voreinstellungen wird in den Artikeln 25 und 27 beschrieben und die Sicherheit der Verarbeitung personenbezogener Daten ist Teil des Artikels 32. Sie umreißen Vorgehensweisen zur sicheren Speicherung und zum sicheren Zugriff auf personenbezogene Daten zur späteren Weiterverarbeitung.

Mithilfe der verwalteten SFTPPlus Dateiübertragung Client und Server können Organisationen die Verteilung und die Synchronisation der Daten mit voller Verschlüsselungsunterstützung automatisieren. Für einen besseren Datenschutz im Zeitalter von Cloud-Diensten, kann SFTPPlus so konfiguriert werden, dass die Daten mit lokalen Verschlüsselungsschlüsseln verschlüsselt werden, bevor sie remote versandt werden, wie im ENISA-Bericht (Datenschutz und Datenschutz durch Design).

Die SFTPPlus MFT Funktionalität zur Vor- und Nachbearbeitung und die externe Unterstützung der Programmausführung sind von besonderer Bedeutung. Diese beiden vereinfachen die Bereitstellung komplexer Vorgänge wie die Entschlüsselung der Daten vor dem Austausch und die Verschlüsselung der Daten nach dem Transfer erheblich. Das SFTPPlus Managed File Transfer funktioniert sowohl mit kundenspezifischen Verschlüsselungs- / Entschlüsselungslösungen als auch mit den standardmäßigen GPG Werkzeugen.

Berichterstattung

Die Datenschutz-Grundverordnung befasst sich auch mit Prüfungs und Berichterstattungsbelangen. Artikel 30 bezieht sich nicht direkt auf die Übermittlung der Daten, sondern das Hauptaugenmerk liegt auf der Nachverfolgung und Nachsorge des Aktivitätsprotokolls von Operationen mit persistenten Daten. Diese Informationen können von der Kontrollbehörde auf Anfrage verlangt werden und ist eine DGVO Anforderung.

Wir decken die Audit Protokollierungsanforderungen und Berichterstattungsanforderungen in der SFTPPlus MFT ab. Unser Produkt für verwalteten Datenaustausch b#lässt sich in die MySQL und SQLite Datenbanken integrieren, um benutzerdefiniertes Filtern, Exportieren und Integrieren in externen Reporting Tools bereitzustellen. Das webbasierte Verwaltungspanel bietet eine einfache und benutzerfreundliche Oberfläche zum Durchsuchen der Protokolle, die für die interne Untersuchung im Falle eines Zwischenfalls wesentlich sind.

Die Authentifizierung und die Datenzugriffskontrolle werden ebenfalls durch unser Produkt erleichtert. SFTPPlus bietet mehrere Authentifizierungsmethoden, von virtuellen Benutzern zu Systemkonten und entfernten Kontodatenbanken wie LDAP.

Zusammenfassung

Auf den ersten Blick kann die Datenschutz-Grundverordnung einschüchternd und schwierig verständlich wirken, aber mit mehr als 10 Jahren im Bereich der sicheren verwalteten Dateiaustausches, sind wir zu helfen bereit!

Unsere Kunden arbeiten täglich mit personenbezogenen Daten und verwenden unsere Produkte in verschiedene Branchen: in Regierungsbehörden, im Finanzsektor, im Gesundheitswesen und in anderen Organisationen, die PHI bearbeiten. Zwar können wir das Compliance Verfahren nicht ändern, aber Sie können den Prozess für Ihr Unternehmen mithilfe unserer Technologie optimieren.

Probieren Sie SFTPPlus MFT aus und erreichen Sie jetzt eine schnellere GDPR-Konformität!Beschränkter Benutzerzugriff auf vertrauenswürdige IP-Adressen für SFTP und FTPS

Thu 15 August 2019 | security blog

Es ist üblich, einen Datenaustausch- Server mithilfe von Firewall-Regeln zu sichern, die nur eingehende Verbindungen von vertrauenswürdigen Partnern zulassen.

Angenommen, Sie haben einen US-amerikanischen Partner namens "ACME AG", der mit dem IP "1.1.1.1", mit dem Benutzer "acme-inc" zu Ihrem Server die Verbindung herstellt und einen weiteren deutschen Partner namens "AlleWerkzeuge AG", der sich vom IP `` 5.5.5.5`` mit dem Benutzer alle-werkzeuge-ag mit Ihrem Server verbindet.

Sie können Ihre Firewall so konfigurieren, dass nur Verbindungen aus einer Liste von vertrauenswürdigen IPs, wie `` 1.1.1.1`` und `` 5.5.5.5``, zugelassen werden. Die Firewall kennt jedoch keine Benutzernamen. So kann das Konto "acme-inc" auch dann eine Verbindung herstellen, wenn die Verbindung von `` 5.5.5.5`` initiiert wurde, einer IP außerhalb des ACME In Netzwerks.

Um die Firewall-Einschränkungen zu ergänzen, können Sie mit SFTPPlus eine feste Liste von vertrauenswürdigen IP-Regeln definieren, mit denen für einen bestimmten Benutzer die Verbindungen zugelassen werden.

Eine solche Konfiguration kann per Benutzer, aber auch per Gruppe definiert werden. mit mehreren Benutzern, die ihre Konfiguration von der Gruppe erben.

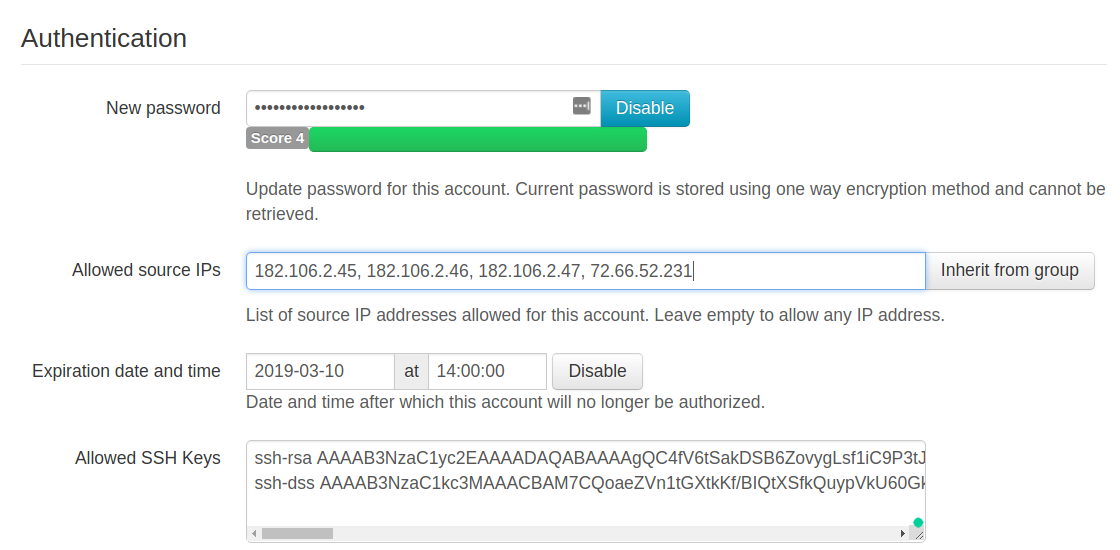

Um die Verbindung eines bestimmten Benutzers über SFTP oder FTPS zu dem Dateiübertragung-Server nur auf einem bestimmten IP (oder auf bestimmte IPs) zu beschränken, können Sie in SFTPPlus die Konfigurationsoption `` source_ip_filter`` verwenden.

Der Fernzugriff wird verweigert, wenn der Benutzer sich von einer Quelladresse verbindet, die nicht auf der Whitelist eingetragen ist.

Unten sehen Sie einen Screenshot unserer webbasierten Verwaltungskonsole, die eine solche Konfiguration darstellt.

Weitere Informationen zur Sicherung Ihrer SFTP/FTPS und HTTPS Dienste mit SFTPPlus in unserer documentation page.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.

FTP-Client-Uploads mit temporären Namen

Sat 27 July 2019 | ftp client-side blog

Wenn Sie verwaltete Dateiübertragungen genau untersuchen, stellt sich heraus, dass die Versschiebung einer Datei auf einen entfernten FTP-Server nur eine Phase in einer Reihe von miteinander verbundenen Prozessen ist.

Sobald die Datei auf dem FTPS-Server eintrifft, wird sie gelesen und weiter verarbeitet. Der nächste Schritt kann das Herunterladen oder das Kopieren der Datei in einem anderen Bearbeitungsbereich umfassen.

Wenn Sie eine große Datei hochladen und sie vor Abschluss der Übertragung kopieren oder ziehen, können dabei die Dateidaten beschädigen werden. Beispielsweise kann ein Pull-Vorgang vor dem vollständigen Hochladen der Datei gestartet werden, wobei nur ein Teil der Originaldatei zum Herunterladen zur Verfügung steht.

Ein weiterer häufiger Fall, in dem Daten beschädigt werden können, ist wenn, aufgrund von Verbindungsfehlern während der Übertragung, ein unvollständiger Upload erfolgt. Ein Client beginnt eine Datei an den Server zu senden, aber ab einem Punkt geht die Verbindung verloren. Möglicherweise wurde die Client-VM unerwartet ausgeschaltet oder das Netzwerk war zu lange vorübergehend nicht verfügbar. Dies führt dazu, dass eine Teildatei auf dem Server verbleibt,die versehentlich von der nächsten Phase in unserem Prozess verarbeitet werden kann.

Dies ist ein ernstes Problem bei FTP- und FTPS-Verbindungen. FTP-Protokolle schreiben nicht vor, dass die gesamte Dateigröße vor dem Hochladen gesendet werden muss. Darüber hinaus verwenden sie keine explizite End-of-File-Markierung. Ein FTP-Client signalisiert den Abschluss eines Uploads, einfach indem er die Datenverbindung schließt.

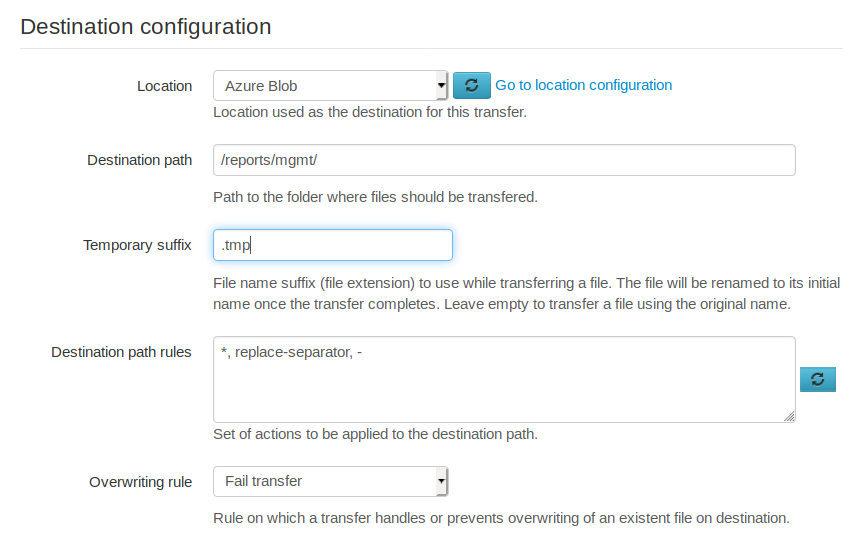

Um dieses Problem zu beheben, kann ein Dateisperrmechanismus implementiert werden, indem man Dateien unter Verwendung temporärer Namen holädt und anschließend in ihre anfänglichen Namen umbenennt, sobald alle Daten vom Client gepusht wurden.

Clients wie WinSCP verwenden temporäre Namen, die durch das Anhängen einer nicht konfigurierbare Erweiterung .filepart an die anfänglichen Dateinamen gebildet werden.

In SFTPPlus können Sie eine Dateiübertragung so konfigurieren, dass jedwelche Suffixe / Erweiterungen während des Uploasds verwendet werden kpönnen. Sie sind nicht auf .filepart beschränkt. . Beispielsweise können Sie die Erweiterungen ".tmp" oder ".incomplete" verwenden.

Durch die Verwendung temporärer Namen können Sie einen Prozess implementieren, in dem übertragene Dateien gesperrt werden, während ihr Inhalt hochgeladen wird. Der verkettete Prozess ignoriert Dateien mit temporären Namen und behandelt nur übertragene Dateien nach dem letzten Umbenennungsvorgang.

Auf den meisten Dateisystemen ist der Umbenennungsvorgang atomar und sehr schnell.

Dieselbe Technik kann verwendet werden, um eine Datei beim Hochladen in SFTP-Übertragungen zu sperren.

Das SCP-Protokoll bietet keine Umbenennungsoperation, jedoch wird die gesamte Dateigröße in der SCP-Upload-Anforderung angekündigt. Das erfolgt, bevor der Client das Pushen des Inhalts der Datei auslöst.

Weitere Informationen zum Übertragen von Dateien mit temporären Namen finden Sie auf unserer documentation page.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.

SFTPPlus Release 3.50.0

Tue 23 July 2019 | general release

We are announcing the latest release of SFTPPlus version 3.50.0.

New Features

- The embedded Let's Encrypt client now has the option to debug the HTTP ACME protocol. [#5287]

- It is now possible to install multiple SFTPPlus instances on the same Windows operating system, all operating and active at the same time. [#5291]

Defect Fixes

- The embedded Let's Encrypt client can now successfully request certificates. A defect was introduced in 3.48.0, which was preventing requesting new certificates. [lets-encrypt] [#5287]

You can check the full release notes here.

SFTPPlus Release 3.49.0

Mon 24 June 2019 | general release

We are announcing the latest release of SFTPPlus version 3.49.0.

New Features

- You can now use PXF / PKCS#12 certificates in SFTPPlus without converting them to the PEM format first. [#2596]

- The HTTP file transfer server web UI now has dedicated ID for each UI element making it easier to implement themes. [web-server][http][https] [#3224]

Defect Fixes

- Documentation for the group's ssh_authorized_keys_path configuration option was updated to specify that reading multiple SSH keys from a single file is not supported. This implementation change was done in version 2.6.0, but the documentation was not updated until now. [server-side] [#1296]

- FTP client transfers no longer create empty files on transfer failures. [client-side][ftp][ftps] [#3006]

- You can now create new SFTP services from the Local Manager web interface. This issue was introduced in version 3.46.0. [server-side][sftp] [#4124]

- When using the client shell, passwords are now masked by default. [security][client-side] [#5213]

- Local Manager's web interface now has an explicit button for disabling a password. In previous versions it was required to type disabled to disable the usage of a password. [manager] [#5236]

You can check the full release notes here.

SFTPPlus Release 3.48.0

Mon 27 May 2019 | general release

We are announcing the latest release of SFTPPlus version 3.48.0.

New Features

- HTTP POST event handler can now be configured to automatically retry on network and HTTP errors. [server-side][http-api] [#2619]

- It is now possible to configure a file transfer service to emit debugging events for the low-level protocol used. [http][ftp][ftps][sftp][scp][server-side] [#2697]

- The Python Extension event handler now handles events on multiple CPUs. In previous versions all events were handled by a single CPU. [#5262]

- A new destination path action named single-file was added to transfer multiple source files as a single destination file. [client-side] [#4054]

- You can now disable the overwriting rule for a transfer destination. In this way, the file is uploaded right away, without doing any extra requests on the server. [client-side] [#4054]

- Debian 9 is now a supported platform. [#3353]

Defect Fixes

- When changing the current folder in FTP, the SFTPPlus server now only checks that the path is a folder and that path traversal is allowed. It no longer tries to see if the operating system allows listing content. Asking the operating system to list content for every target directory could have caused performance issues. [server-side][ftp][ftps] [#2111]

- You can now use a local directory with a large number of files (more than 10.000), as the source for a transfer. [client-side] [#1319]

- The local filesystem source location no longer stops to monitor the source on I/O errors. It will log an error and retry to get the content again after changes_poll_interval seconds. [client-side] [#3350]

- The SysV and OpenRC init scripts now work when executed as root user. This was a defect introduced in 3.42.0. [#3353]

Deprecations and Removals

- The Python Extension event handler no longer takes a parent argument. The events are no longer handled in separate threads. Instead, they are added to a queue to be executed on a dedicate CPU. [#5262]

- Support for Ubuntu 16.04 on ARM64 was removed. [#3353]

- Support for Debian 8 was removed. [#3353]

You can check the full release notes here.

SFTPPlus Release 3.47.0

Thu 11 April 2019 | general release

We are announcing the latest release of SFTPPlus version 3.47.0.

New Features

- You can now configure multiple domains for a free Let's Encrypt certificate using the subjectAlternativeName field. [server-side][ftps][https] [#5108]

- A new event handler of type external-executable was added to execute external scripts or programs. [#5234]

- Windows Server 2019 is now a supported platform. [#5241-1]

- The bundled OpenSSL libraries in Windows, SLES 11, and OS X were updated to versions 1.1.1b, adding support for TLS 1.3. [#5241]

Defect Fixes

- The WebDAV location now ignores HTTP proxy errors when they occur while monitoring a remote SharePoint Online site. [client-side][https] [#5114-1]

- The WebDAV location now works with multiple parallel transfers from the same SharePoint Online source. [client-side][https] [#5114]

- The SFTP and SCP file transfer services will no longer block the whole SFTPPlus process during the SSH handshake. [server-side][sftp][scp] [#5202]

Deprecations and Removals

- Event with ID 20057, emitted when execute_at_startup times out, was removed and replaced by event with ID 20056. [#5234]

You can check the full release notes here.

Endpoint FTPS and SFTP server for DWP GFTS

Tue 02 April 2019 | blog

The electronic data interchange (EDI) of the Department for Work and Pensions (DWP) in the United Kingdom is done via the Generic File Transfer Service (GFTS) gateway.

This article is aimed at companies which need to exchange files and data with the DWP. These entities are referred by DWP as creditor server or endpoint FTPS server.

The information is also valid for the E-Transfer systems used by local councils.

In practice, this means that as a partner to DWP you will have to set up and host an Explicit FTPS server. DWP is operating an FTPS client and actively pushes data to you.

Electronic data interchange (EDI) is the concept of electronically communicating information that was traditionally communicated on paper, such as purchase orders and invoices.

Connection Security

The connection between your company and DWP is secured using certificate-based mutual TLS authentication (mTLS) (also referred to as two-way authentication). DWP will provide the SSL certificate used by their client, while your company will have to provide the SSL certificate used by your FTPS server.

With SFTPPlus you can use a certificate generated by any certificate authority (public or your private CA).

Integration with the Let's Encrypt Certificate Authority is provided via the HTTP-01 challenge. SFTPPlus can seamlessly obtain and use a certificate from the Let's Encrypt CA. The certificate is automatically renewed.

On top of the security provided by the TLS/SSL layer, username/password credentials are used to identify the requests from DWP.

SFTPPlus can support a multi-channel architecture, allowing you to use the same SFTPPlus server for exchanging files with multiple partners, not only with DWP.

Read more about securing FTPS server with SFTPPlus in our dedicated documentation page.

Client / Server Data Exchange

FTPS is an open standard file transfer protocol built on a client-server model architecture.

The client is the active component which controls when and what type of file transfer operation to perform. The client generates an authenticated connection to the server and ask the server to push or pull files. DWP will act as a client.

The server is the reactive component which controls who can perform file transfer operations and what kind of file operations are allowed. The server stays idle and only becomes active once it receives a connection from the client. Your system will act as a server.

Once the data is pushed by DWP, it will reside as files on your system. From there it will be further processed and consumed by your business system.

ProAtria DWP Expertise

ProAtria, the developer of SFTPPlus, is a long-term partner for the project deployed at DWP. We have helped with the migration from insecure FTP to Explicit and Implicit FTPS systems and with the migration from legacy Solaris-based systems to a modern Linux-based cloud infrastructure.

We are involved in the delivery and maintenance of the Digital Children’s Platform (DOS 012) and the data exchange between DWP and the Scottish Government.

We offer broad expertise into the data exchange with DWP and DVLA. Our customers benefit of help and consultancy for their DWP and DVLA related projects without any additional cost.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.

SFTPPlus Release 3.46.0

Mon 11 March 2019 | general release

We are announcing the latest release of SFTPPlus version 3.46.0.

New Features

- The HTTP/HTTPS file transfer service now supports downloading multiple files at once as a Zip file. [server-side][web-api][http][https] [#5093]

- It is now possible to set up password expiration for accounts and groups. [server-side][security] [#5146]

- It is now possible to configure the preferred size of the group in the SSH Diffie-Hellman group key exchange method. [server-side][sftp][scp] [#5205]

- The file dispatcher event handler now supports the copy action. This will copy the source file to one or more destinations, without removing the source file. [server-side][client-side] [#5210]

- The file dispatcher event handler now supports the rename action. This will rename the source file (with an atomic move operation) without overwriting an existing file. [server-side][client-side] [#5220]

Defect Fixes

- An event is now emitted when a file is closed after it was open for reading through the HTTP file transfer service. [server-side][http][https] [#5093]

- The HTTP/HTTPS file transfer service now responds with 401 Unauthorized for requests made with 100 Continue when no credentials are provided in the request. [server-side][http][https] [#5223]

You can check the full release notes here.

SFTPPlus Release 3.45.0

Thu 14 February 2019 | general release

We are announcing the latest release of SFTPPlus version 3.45.0.

New Features

- It is now possible for SFTP/SCP clients to change their own password using the SSH command execution service. [server-side][sftp][scp] [#5129]

- It is now possible to transfer files using temporary names, renaming to their initial names once successfully transferred. [client-side] [#5156]

- Events emitted when a file is closed after a server-side SFTP or SCP transfer now include transferred size, duration, and average speed. [server-side][scp][sftp] [#5196]

- You can now configure an account to allow authentication only from a specific list of source IP addresses. [server-side][security] [#5201]

Defect Fixes

- The SFTP/SCP file transfer service no longer generates an internal server error when the SCP protocol is requested as an SSH subsystem. [server-side][scp] [#5129]

- For move transfers, the removal of the source file is now retried when the operation fails. In previous versions, once the file was transferred, the source removal was attempted only once. [client-side] [#5156-1]

- The transfer of a file is now retried when the operation to check the existence of the remote file fails. [client-side] [#5156]

- For the SCP protocol, the event with ID 30042 is no longer emitted when the client is sending the whole file without an end of file marker. In previous versions, if the SCP client uploaded all the file data, but did not send the explicit confirmation for the end of file or stream, SFTPPlus was emitting the event 30042 to inform that the transfer was not complete. [server-side][scp] [#5196]

Deprecations and Removals

- The events emitted for rename operations now have the destination path as the default path attribute. In previous versions the source path was used. The from attribute will contain the source path. The following event IDs are affected: 60043, 60044, 30025, 30026, 30027 [server-side][client-side] [#5156]

- Support for FreeBSD 10.x on X86_64 was removed. [#5170]

You can check the full release notes here.

Get email notifications from your FTP and SFTP servers

Thu 31 January 2019 | article

Introduction

SFTPlus can connect to any STMP servers and deliver emails based on the activity, actions and events triggered by a file transfer.

With SFTPPlus you can configure the list of recipients (with CC and BCC), email subject and email body.

The email notification can be use for FTPS or SFTP server monitoring and reporting, or just for critical failure/error conditions.

For example, you can trigger an email notification, whenever a SFTP file upload fails on your file transfer service. In this way, you can automatically monitor the server for new files and be notified when you got new files which failed to be fully uploaded.

Operation principles

An Email client resource is created inside the SFTPPlus configuration in order to define the STMP server address, port and credentials.

For each type / category of email notifications, create a separate Send as email event handlers.

Each event handler has a set of filters which determined the condition under which the emails are triggered. For example, you can trigger on all file upload to your site, or only on uploads from a certain user.

Multiple event handlers can use a single email client resource to deliver the emails.

Integration with Email Delivery Services

Using the standard STMP protocol, SFTPPlus can send email alerts using any of the cloud based email delivery services.

If your SFTP server is hosted with Azure, you might want to use the Sendgrid service. For FTP servers hosted with Amazon EC2 you might want to use the Amazon SES service.

Note that for Amazon EC2, port 25 is throttled. You should use port 587 instead.

Check our dedicated documentation page to see how to configure email alerts in SFTPPlus.

This resource is written as of SFTPPlus version 3.44.0.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.

Email Alerts Services That You Should Use image used in this article was created by Amit Agarwal and is licensed under CC BY 2.0 / Cropped from original.

SFTPPlus Release 3.44.0

Thu 24 January 2019 | general release

We are announcing the latest release of SFTPPlus version 3.44.0.

New Features

- It is now possible to configure the name associated to the sender email address in the email client resource. [#3069]

- It is now possible for file transfer users to change the password associated with their accounts via the HTTP / HTTPS protocols. [server-side][http][https] [#5128]

- It is now possible to configure an email sender event handler with CC and BCC fields. [#5158]

- It is now possible to monitor OS resources used by SFTPPlus, and trigger an event when their usage hits certain configurable limits. This feature is not available on HP-UX, Windows XP and Windows Server 2003. [#5175]

- Alpine Linux 3.7 on X86_64 is now a supported platform. [#5179]

- It is now possible to schedule a transfer based on week days. [client-side][#5184]

Defect Fixes

- The HTTP/HTTPS file transfer service login page is now accessible in HTML format for Internet Explorer in compatibility mode. [http][https][server-side] [#5188]

Deprecations and Removals

- The URL of the login page used by the HTTP/HTTPS file transfer service was moved from /login to /__chsps__/login. [server-side][http][https] [#5128]

- Support for Alpine Linux 3.6 on X86_64 was removed. [#5179]

- Event with ID 60019 emitted when a transfer has invalid schedule configuration was removed and replaced with the generic event ID. [#5184]

- The HTTP/HTTPS file transfer API now requires an explicit Accept: application/json header in order to use the JSON variant of the API. Otherwise, it will default to the HTML/WebDAV variant. [http][https][api][server-side] [#5188]

You can check the full release notes here.

SFTPPlus Release 3.43.1

Mon 07 January 2019 | general release

We are announcing the release of SFTPPlus version 3.43.1, which is a bugfix release.

The SFTP client now waits for a maximum of 60 seconds for the server to respond.

In previous versions it was waiting forever, causing transfers to stall if the server never responded to a request. This could happen if the server drops the connection during a transfer.

No other changes were done in this release on top of those in 3.43.0.

You can check the full release notes here.

Use Let's Encrypt to protect your FTP server

Fri 04 January 2019 | article

A brief history of FTP (in)security

The FTP protocol as used today was defined in 1985 (RFC 959) based on a design created in 1971.

It was designed without taking security into consideration. All transmissions are in clear text, including username, password, and actual transferred data. All FTP communication can be easily intercepted by anyone able to capture your local or Internet traffic.

This problem is common to many of the Internet Protocol specifications (Telnet, SMTP, IMAP, etc.) that were designed prior to the creation of encryption mechanisms such as SSL or TLS.

In 1997 (RFC 2228), the FTP protocol was extended, and specifications for using secure connections were set in place. The end result is what is commonly known as the FTPS protocol.

The FTPS protocol is also sometimes referred to as Secure FTP or FTP over SSL. All these names refer to the same protocol extension.

FTPS should not be confused with the SFTP protocol, a secure file transfer subsystem for the Secure Shell (SSH) protocol. FTPS is not compatible with SFTP.

Upgrade the security of your legacy FTP server

With the widespread popularity of wireless networks, it is easier than ever to monitor network traffic. And therefore capture usernames, passwords, and actual data sent over the plain old FTP protocol.

Until recently, in order to secure public FTP servers using TLS you had to buy and manually install an X509 / SSL Certificate from one of the trusted certificate authorities. A certificate was typically valid for 1 or 2 years, and the process of buying, obtaining, and then installing a new certificate was slow and painful, as most steps required manual interventions.

With the creation of the Let's Encrypt certificate authority, you can now automatically get a TLS certificate at no extra cost in a matter of seconds.

By switching to FTPS, usernames, passwords, and actual data transferred by your FTP server are protected using the latest security standard.

Let's Encrypt and FTPS

Let's Encrypt (sometimes shortened as LetsEncrypt) is a certificate authority that provides SSL/X.509 certificates at no charge.

SFTPPlus can automatically and seamlessly request certificates for HTTPS and FTPS file transfer services. You only need to configure the domain name, SFTPPlus will take care of the rest. No need to use external tools like letencrypt.exe copy files in paths like /etc/letsencryt or C:siteswwwroot.

For technical details on Let's Encrypt in general, and on using it with a FTPS server in particular, consult the dedicated article.

If you have decided to use Let's Encrypt, check our dedicated documentation page to see how to enable Let's Encrypt for your FTP server.

This resource is written as of SFTPPlus version 3.43.0.

SFTPPlus MFT bewerten

Die in diesem Artikel aufgeführten Funktionen sind nur einige ausgewählte Funktionen aus vielen heute verfügbaren Integrations- und Konfigurationsoptionen. Sprechen Sie mit dem Support-Team über Ihre Anforderungen an die Datenaustausch-Software.

SFTPPlus MFT Server unterstützt FTP, Explizites FTPS, Implizites FTPS, SFTP, SCP, HTTP und HTTPS.

SFTPPlus MFT ist als On-Premise-Lösung erhältlich, die auf Windows, Linux und macOS unterstützt wird.

Es ist auch in der Cloud als Docker-Container, AWS- oder Azure-Instanzen und viele andere Cloud-Anbieter verfügbar.

Fordern Sie mit dem unten stehenden Formular eine Testversion an.